En 2023, 48% des dirigeants craignaient de perdre ou de se faire pirater les données de leur entreprise ! Les cyberattaques étant de plus en plus fréquentes, nous avons à cœur de prévenir le plus tôt possible nos clients sur les failles de sécurité qui peuvent exister.

Aujourd’hui, les menaces en ligne sont de plus en plus nombreuses. Les cybercriminels s’adaptent aux changements des nouvelles tendances en termes d’UX design sur les sites web, e-commerce, mailing, publicités, etc.

Dangereuses, frauduleuses et surtout particulièrement coûteuses pour les entreprises qui en sont victimes, ces attaques méritent d’être connues pour mieux s’en protéger.

La cybersécurité en quelques chiffres :

- Augmentation de 15% des cyberattaques sur tous les secteurs d’activité entre février et mars 2024

- 61% des TPE/PME déclarent qu’elles ont une solution de cybersécurité (sécurité informatique traditionnelle)

- 2 083 notifications de violations de données personnelles en 2023 recensées par la CNIL

Quels sont les enjeux d’une cyberattaque ?

Préserver la valeur de l’organisation :

- Valeur financière : la cyberattaque peut avoir un coût direct et indirect dû aux données perdues, à la perte d’exploitation due à l’arrêt de l’activité pendant la cyberattaque et le temps de reprise d’activité ;

- Valeur réputationnelle : la cyberattaque peut avoir un effet néfaste vis à vis des partenaires, des clients, des fournisseurs qui sont aussi touchés directement ou indirectement ;

- Valeur intangible : la cyberattaque peut par exemple avoir un impact sur la satisfaction client ;

- Valeur humaine : la cyberattaque peut causer un traumatisme pour les collaborateurs. Cela peut engendrer une démotivation, des burn-out, des départs au sein des équipes.

La cybersécurité est une démarche créatrice de valeur. En protégeant votre organisation, vous évitez à ce qu’une cyberattaque touche ces 4 valeurs importantes.

Qui sont les acteurs malveillants ?

Il existe deux profils d’acteurs malveillants. L’hacker isolé et le groupe organisé peuvent avoir des motivations différentes mais avec un objectif commun de pirater votre organisation.

Hacker isolé :

Le hacker isolé peut être un ancien salarié, un client mécontent, avec des moyens et des compétences limités.

Motivations :

- Vengeance

- Démonstration compétences

- Financière

Profil :

- Souvent jeune

- Compétences limitées

- Moyens limités

Groupe organisé ou APT (Advanced Persistent Threat) :

Ce groupe de personnes dispose d’un haut niveau de compétences et peuvent consacrer beaucoup de temps à organiser et réaliser une cyberattaque.

Motivations :

- Déstabilisation

- Ventes d’informations

- Espionnage

- Actions punitives, politiques, revendications

Profil :

- Motivations importantes

- Haut niveau de compétences

- Moyens importants

Comment se déroule une cyberattaque d’un groupe organisé ?

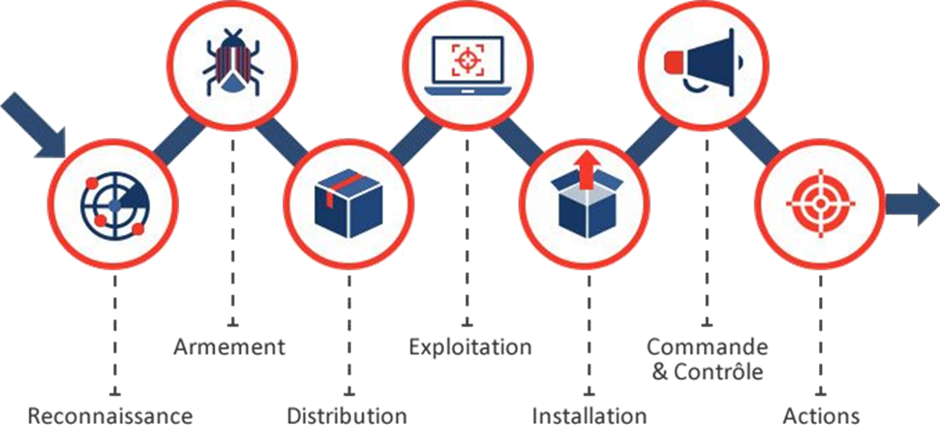

Les groupe organisé ou APT (Advanced Persistent Threat) respecte une démarche en 7 étapes principales que l’on peut aussi appeler “Chaîne d’attaque”.

- Armement : Les cyberattaquants vont préparer tous leurs outils pour faire suite à la phase de reconnaissance. Ils vont pouvoir définir l’angle d’attaque à adopter. Plusieurs options s’offrent à eux : campagnes de phishing, attaque d’une cible exposée sur internet (par exemple sur un serveur vulnérable) ou développer leur propre malware adapté aux vulnérabilités de l’organisation.

- Distribution : L’attaque est lancée ! Les cyberattaquants lancent l’attaque en établissant un contact initial avec l’organisation (campagnes de phishing, malware, etc).

- Exploitation : L’attaque étant lancée, les outils malveillants agissent sur les actifs de l’organisation.

- Installation : Les attaquants vont désormais ouvrir une porte sur le système de l’organisation afin d’avoir un point d’entrée durable. Ils pourront ainsi garder la main sur le système de manière persistante pour pouvoir mener de diverses actions sans être repérés.

- Commande et contrôle : Les attaquants ayant la main sur le système, ils vont pouvoir le piloter à distance depuis un serveur de « commande et contrôle » et effectuer des déplacements latéraux afin d’accéder aux données sensibles.

- Actions : Les cyberattaquants vont agir dans un délai très court en menant leurs actions visibles et très impactantes : exfiltrer des données sensibles (pour les commercialiser sur des marchés parallèles), détruire les données et / ou les sauvegardes (pour demander une rançon). Enfin, les attaquants vont chiffrer les données et effacer toutes traces de leur intervention afin de rendre impossible l’action de remonter jusqu’à eux.

Comment se préparer ?

Préparer son organisation à faire face à une cyberattaque nécessite de mettre en place une stratégie. Plusieurs étapes peuvent faciliter cette démarche en fonction de la taille et du profil de votre organisation :

- Réaliser une analyse / appréciation des risques afin d’identifier les éléments cruciaux de votre système d’information et de les hiérarchiser ;

- Établir une politique de sécurité des systèmes d’informations (PSSI) en intégrant des règles techniques et organisationnelles ;

- Réaliser un ou plusieurs plans de sensibilisation et des formations afin d’impliquer l’ensemble des collaborateurs ;

- Rédiger une charte des usages numériques ;

- Réaliser un plan de continuité ou de reprise d’activité (PRA/PCA) afin de reprendre l’activité le plus rapidement possible en cas de cyberattaque.

Comment pouvons-nous vous accompagner ?

Nous pouvons vous accompagner de plusieurs manières différentes :

- Accompagnement à la gouvernance : consultants (DSI/RSSI) déployés dans votre organisation pour vous aider à mettre en place des politiques et des outils de cybersécurité ;

- Audit RGPD : accompagnement sur les données personnelles et réalisation de process réglementaires ;

- Sensibilisation : explication et mise en lumière sur les risques et les enjeux d’une cyberattaque avec simulation de campagnes de phishing ;

- Diagnostic vulnérabilités : recherche de vulnérabilités sur votre système d’information, compte rendu et plan d’action ;

- Diagnostic Active Directory : diagnostic de sécurité de votre annuaire Microsoft Active Directory, compte rendu et plan d’action ;

- Test d’exposition : analyse de la surface d’exposition externe de votre organisation, collecte des données visibles, compte rendu et plan d’action.

Nous pouvons vous accompagner à définir les solutions les plus adaptées à votre structure.

Comment se prémunir ?

Adoptez une défense en profondeur ! La défense en profondeur est un concept reposant sur le fait de mettre en place plusieurs couches de sécurité afin d’éviter des conséquences importantes sur le réseau de l’organisation. Installer plusieurs couches de sécurité peut démotiver le cyberattaquant et ainsi lui faire abandonner son attaque.

Voici 3 outils à intégrer dans votre défense en profondeur que nous vous recommandons :

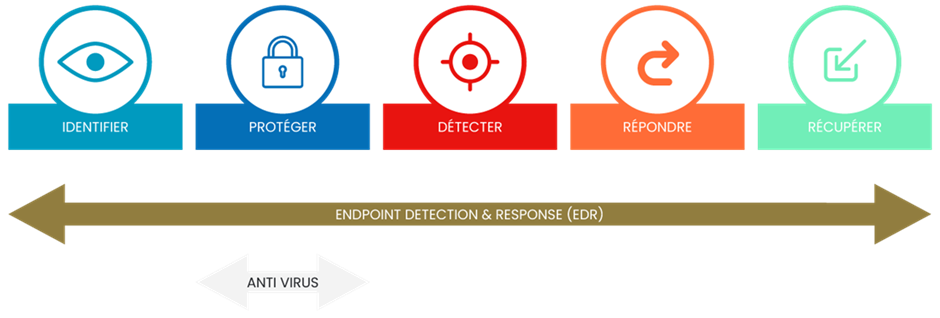

- L’EDR (Endpoint Detection and Response) :

L’EDR (Endpoint Detection and Response) est un logiciel de sécurité qui surveille en temps réel les activités suspectes sur l’ensemble des appareils, détecte les techniques d’attaques évoluées en corrélant les informations collectées et permet de fournir une réponse adaptée en fonction de la typologie de la menace.

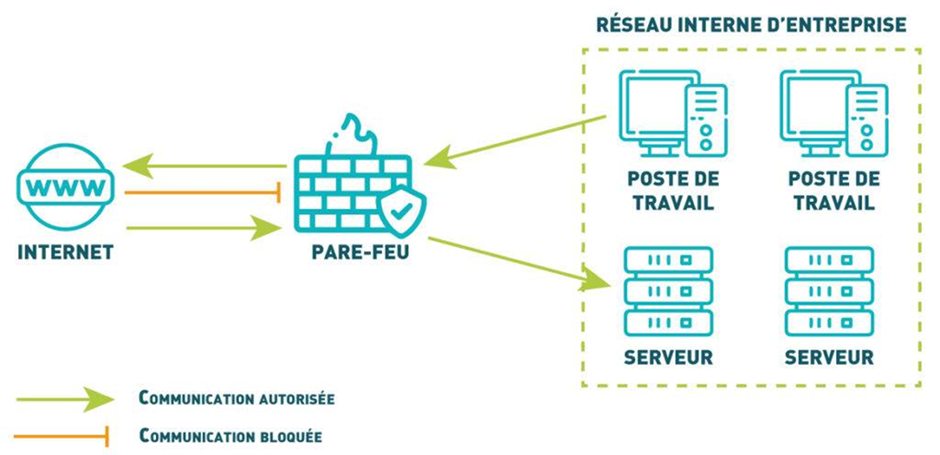

- Firewall :

Un firewall est un dispositif permettant de connecter plusieurs réseaux ensemble : entre autres les informations provenant d’Internet à vos appareils. Un firewall permet aussi de protéger votre réseau d’une éventuelle intrusion grâce aux services UTM tels que filtrage de contenu, antispam et antivirus. Ainsi, en activant le plus haut niveau de sécurité sur le firewall, cela protège votre réseau et les informations qu’il contient contre les cyberattaques. Le firewall protège votre Système d’Information des menaces externes en filtrant les données transitant entre les réseaux et vos ordinateurs.

- La sauvegarde immuable :

Une sauvegarde immuable se compose de données qui une fois sauvegardées ne peuvent plus être modifiées, cryptées, écrasées ou supprimées durant un délai de rétention. Cette sauvegarde va donc protéger vos données en cas d’attaque.

Vous souhaitez en savoir plus ?

Notre équipe d’experts en sécurité informatique est disponible pour vous fournir un support technique et des conseils personnalisés afin de vous aider à optimiser la sécurité de votre environnement informatique.

Contactez-nous dès aujourd’hui pour en savoir plus sur nos offres de cybersécurité.